Fast-Flux攻撃とは?

Fast-Flux攻撃は、フィッシング詐欺などに主に使われている攻撃です。

代表的なフィッシングは、メールの本文に金融機関などに見せかけた偽のWebサイトのURLを掲載します。

そのURLをユーザにクリックさせ、誘い込んだ偽Webサイト上でカード番号や暗証番号を入力させるような手口でしたよね?

でも、攻撃者に取ってみれば、せっかく作ったフィッシング用のサイトが見つかってしまったら、閉鎖しなければなりません。

そこで考えられたのが、「Fast-Flux攻撃」です。

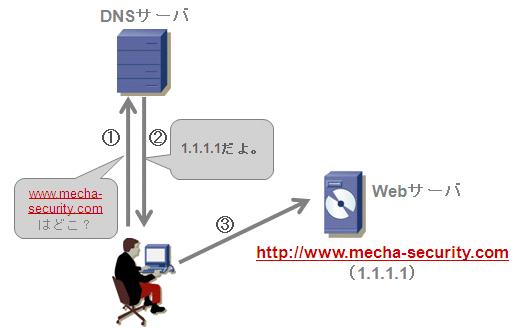

まず、ユーザが「http://www.mecha-security.com」というWebサイトにアクセスする時の動作を振り返ってみましょう。

1. 「www.mecha-security.com」というWebサイトがどこに存在するか

(IPアドレスはいくつか?)をDNSサーバに問い合わせる

2. DNSサーバは、PCへIPアドレス(1.1.1.1)を応答する。

3. PCは、「1.1.1.1」というIPアドレスへアクセスし、Webサイトを

参照する

これが通常のWebアクセスの流れです。

|

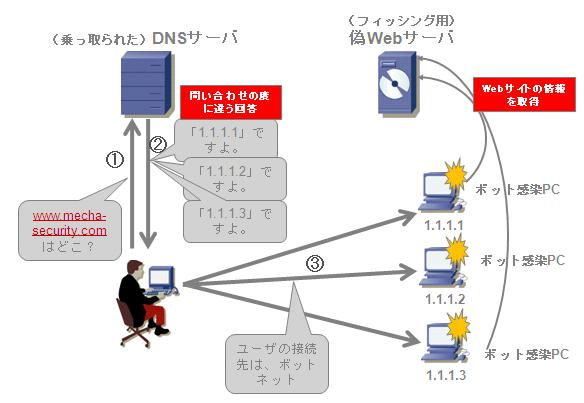

Fast-Flux攻撃では、このIPアドレスを管理しているDNSサーバを不正に運用することと、ボットネットを巧みに利用することで攻撃を実現します。

攻撃者は、例えば「www.mecha-security.com」に、IPアドレスを複数設定します。

そうすると、ある時点でのDNSへの問い合わせ時には「IP_A」だったものが、別のタイミングで問い合わせると「IP_B」だったり「IP_C」だったりします。

また、この「IP_A」「IP_B」「IP_C」といったIPアドレスは、ボットウイルスに感染したコンピュータのIPアドレスを使うことで、ユーザからの接続先はボットウイルスになります。

|

そうすることで、本来のフィッシング用のWebサイトの場所を隠すことにも役立てています。

このようにして、攻撃者たちは、フィッシング詐欺をビジネスとして継続させているんですね。

セキュリティベンダーで働くエンジニアです。

難しいセキュリティの話題をわかりやすく解説していきたいです。

セキュリティベンダーで働くエンジニアです。

難しいセキュリティの話題をわかりやすく解説していきたいです。